路由器配置内容:

首先将两个证书(sslvpn_ca.crt, sslvpn_local.pfx) 倒入到路由器的FLASH里面,(有CF卡的倒入到CF卡里面)

在路由器上配置如下命令:

<H3C>dis cu

#

version 5.20, Release 1808, Standard

#

sysname H3C

#

domain default enable system

#

dar p2p signature-file cfa0:/p2p_default.mtd

#

port-security enable

#

vlan 1

#

domain system

access-limit disable

state active

idle-cut disable

self-service-url disable

#

pki entity ssl

common-name ssl

organization-unit h3c-800

organization h3c

locality beijing

state beijing

country cn

#

pki domain ssl

ca identifier ssl

certificate request from ra

certificate request entity ssl

crl check disable

#

user-group system

#

local-user admin

password cipher .]@USE=B,53Q=^Q`MAF4<1!!

authorization-attribute level 3

service-type telnet

#

ssl server-policy sslvpn

pki-domain ssl

#

interface Aux0

async mode flow

link-protocol ppp

#

interface Ethernet0/0

port link-mode route

ip address 192.168.1.1 255.255.255.0

#

interface Ethernet0/1

port link-mode route

ip address 2.2.2.222 255.255.255.0

#

interface NULL0

#

ssl-vpn server-policy sslvpn

ssl-vpn enable

#

load tr069-configuration

#

user-interface con 0

user-interface aux 0

user-interface vty 0 4

#

return

配置完以上命令后,再输入:

[H3C]pki import-certificate ca domain ssl der filename sslvpn_ca.crt

The trusted CA’s finger print is:

MD5 fingerprint:FB52 90D5 822C 2BAC DB50 2499 7B88 4B59

SHA1 fingerprint:6FFB E756 DC46 0739 A2F5 48CB 0D8A B186 0258 2888

Is the finger print correct?(Y/N):y

%Oct 16 16:49:59:683 2009 H3C PKI/4/Verify_CA_Root_Cert:CA root certificate of the domain ssl is trusted.

Import CA certificate successfully.

[H3C]

%Oct 16 16:49:59:699 2009 H3C PKI/4/Update_CA_Cert:Update CA certificates of the Domain ssl successfully.

%Oct 16 16:49:59:699 2009 H3C PKI/4/Import_CA_Cert:Import CA certificates of the domain ssl successfully.

[H3C]pki import-certificate local domain ssl p12 filename sslvpn_local.pfx

Please input challenge password:(这里输入的密码为123456)

The trusted CA’s finger print is:

MD5 fingerprint:FB52 90D5 822C 2BAC DB50 2499 7B88 4B59

SHA1 fingerprint:6FFB E756 DC46 0739 A2F5 48CB 0D8A B186 0258 2888

Is the finger print correct?(Y/N):y

%Oct 16 16:50:15:22 2009 H3C PKI/4/Verify_CA_Root_Cert:CA root certificate of the domain ssl is trusted.

Import CA certificate successfully.

%Oct 16 16:50:15:54 2009 H3C PKI/4/Update_CA_Cert:Update CA certificates of the Domain ssl successfully.

%Oct 16 16:50:15:54 2009 H3C PKI/4/Import_CA_Cert:Import CA certificates of the domain ssl successfully.

%Oct 16 16:50:15:55 2009 H3C PKI/4/Verify_Cert:Verify certificate CN=sslvpn,OU=secpath,O=h3c,C=cn,emailAddress=h3c@h3c.com of the domain ssl successfully.

Import local certificate successfully.

Import key pair successfully.

[H3C]

%Oct 16 16:50:15:70 2009 H3C PKI/4/Import_Local_Cert:Import local certificate of the domain ssl successfully.

%Oct 16 16:50:15:171 2009 H3C PKI/4/Import_Local_Key:Import local private key of the domain ssl successfully.

安装完后,在FLASH里面(或CF卡)能看到生成两个文件(ssl_ca.cer, ssl_local.cer)

<H3C>dir

Directory of cfa0:

0 -rw- 18767056 Oct 13 2009 14:30:16 msr3016-cmw520-r1808-si.bin

1 -rw- 553 Oct 13 2009 14:30:32 sslvpn_ca.crt

2 -rw- 2668 Oct 13 2009 14:30:44 sslvpn_local.pfx

3 drw- – Oct 13 2009 14:30:52 logfile

4 -rw- 16256 Oct 13 2009 14:32:50 p2p_default.mtd

5 -rw- 200 Oct 13 2009 15:02:48 svpn.cfg

6 drw- – Oct 13 2009 14:48:42 domain0

7 -rw- 806 Oct 13 2009 14:49:04 ssl_ca.cer

8 -rw- 1127 Oct 13 2009 14:49:04 ssl_local.cer

9 -rw- 11803 Oct 13 2009 14:57:14 config.cwmp

10 -rw- 1157 Oct 13 2009 14:57:16 startup.cfg

11 drw- – Oct 13 2009 15:02:34 domain1

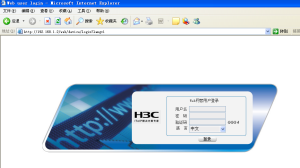

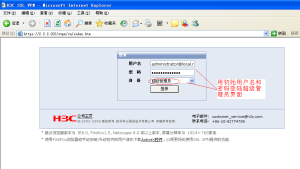

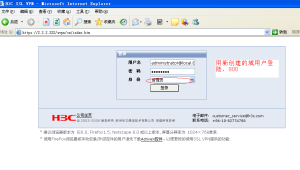

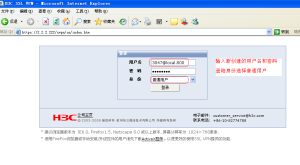

路由器配置完成后,用 https://2.2.2.222/svpn 登陆,(2.2.2.222 路由器的地址)初始超级用户名为:administrator@local.root 密码为 administrator

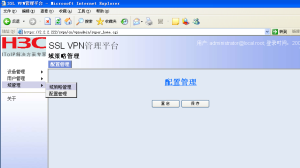

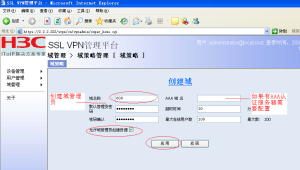

登陆后,选择域管理——域策略管理 ,

里面点创建,进入创建域界面

创建域名称,域管理员登陆密码,别忘了在“允许域管理员创建资源”打上对勾。

在域管理——配置管理——-点击保存 (如不保存,配置丢失)

点左下角退出,退到登陆界面。

用新创建的域帐号,登陆管理员权限,将超级用户的后面 root 改成你新创建的域名称就可以了, 在这里改成 800, 登陆用户名为 administrator@local.800,密码为自己设置的。

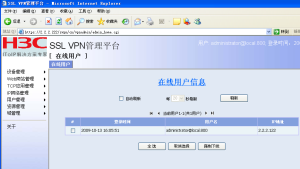

登陆进去后,就能正常配置了,如下图为管理员登陆的界面,所有客户端权限的配置全在里面,

IP网络管理配置步骤:

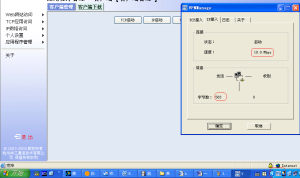

选择左边工具栏 IP网络管理—全局配置 打开全局配置界面,配置IP地址池,其它参数全是默认值,配置完后点击应用,如下:

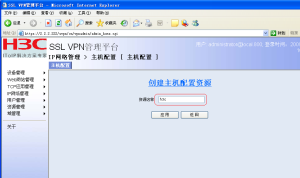

全局配置完毕后,选择主机配置—点击创建, 在创建主机配置资源里面输入资源名称,

在这里创建的资源名称为 h3c , 点击应用,

进去后,点击创建,进入主机基本配置界面,里面有三个内容,允许访问的网络服务,路由信息表,快捷方式列表,三个内容必须都要配置,

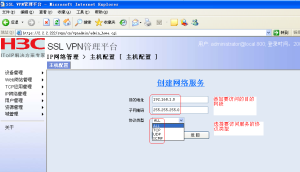

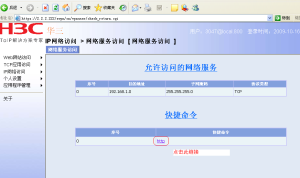

在允许访问的网络服务下面点击创建,创建网络服务,添加访问的目的地址和协议,(类似于ACL)点击应用,如下:

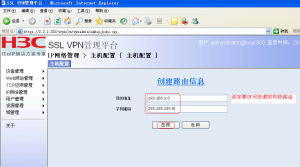

选择路由信息表,点击创建,进入创建路由信息界面,输入访问的目的地址和子网掩码,占(类似静态路由),点击应用,如果不配置此选项,客户端登陆后,访问不了IP资源,如下:

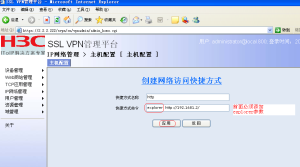

在快捷方式列表上,点击创建,进入创建网络访问快捷方式界面,快捷方式名称:随便输入一个名字,快捷方式命令:前面需添加 explorer ,后面再添加访问的命令,如:http://2.2.2.222/ ,点击应用,如图:

IP资源已经创建完毕,下面该添加用户和资源组了。

选择资源管理—资源组管理—创建,进入创建资源组界面,添加资源组名称,将资源列表中的新创建的IP资源添加到资源组内资源列表里面,这里创建资源组名称为 h3c-800,点击应用,如下:

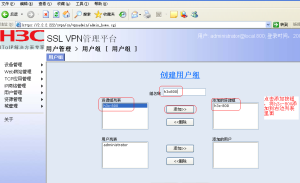

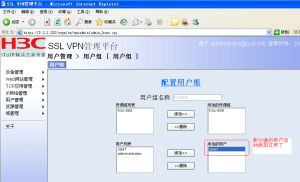

选择用户管理—用户组—创建,进入创建用户组界面,添加用户组名称,将资源组列表中的 h3c-800添加到右边资源组里面,(注:用户列表不需要添加,新创建用户后,会自动添加到右边列表里面)点击应用,如下:

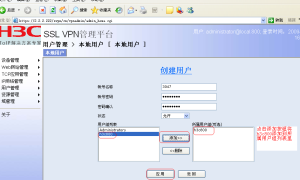

选择用户管理—本地用户—创建,进入创建用户界面,添加帐号名称,密码,将新创建的用户组列表里的 h3c800添加到右边所属用户组列表里面,点击应用,如下:

添加完用户后,再回来看下用户组,就看到新创建的用户3047就被添加到右边列表里面了,

配置完后,点击域管理—配置管理—保存 ,退出

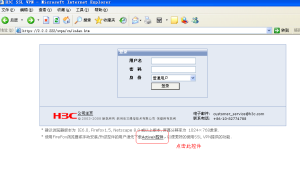

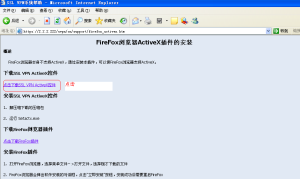

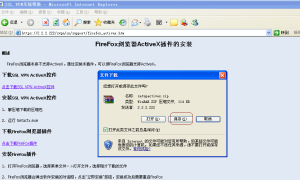

退到登陆界面上,下载ActiceX控件,安装客户端,

再点击

将SSL VPNActiceX控件保存到桌面上,

双击打开压缩文件,双击Setup.exe文件,安装此插件,

提示安装成功

退回到登陆主界面,使用新创建的用户和密码,身份选择普通用户,点击登陆,如下:

选择应用程序管理—客户端——客户端管理, 点击IP启动,如下:

启动安装的SSLVPN客户端软件,右下角会显示一个图标,双击就能查看连接状态,如下:

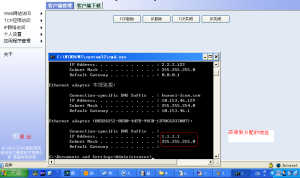

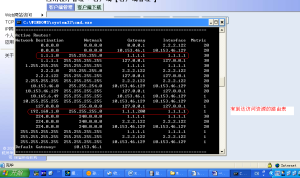

查看IP地址,就能看到从IP资源地址池里获得了一个地址,如下:

查看客户端PC上路由表,会产生两条静态路由,

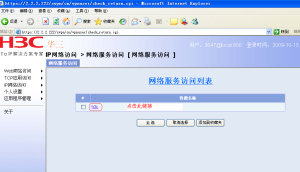

选择IP网络访问—网络服务访问,点击资源名称,这里为 h3c,如下:

进入后,就看到了创建的快捷方式链接名称,如下:

点击快捷命令的链接名称,就能正常访问资源了,(这里以路由器的WEB登陆界面做的实例)如下: