卡巴斯基实验室的Dmitry Besthuzhev和Fabio Assolini在本周的安全分析高峰会上发表了一项针对巴西银行Banrisul的攻击行动,该峰会是卡巴斯基在圣马丁举行的一次会议。

2016年10月,巴西银行网站一整天被黑客完全接管。 攻击者完全破坏了银行的DNS,重新路由和拦截了所有36个银行域名的流量,包括其网络银行和销售点交易。 除了网络钓鱼客户的凭据和活动外,攻击者还向访问者分发恶意软件。

Wired网站对该攻击做出如下总结:

“Absolutely all of the bank’s online operations were under the attacker’s’ control for five to six hours,” says Dmitry Bestuzhev, one of the Kaspersky researchers who analyzed the attack in real time after seeing malware infecting customers from what appeared to be the bank’s fully valid domain. From the hackers’ point of view, as Bestuzhev puts it, the DNS attack meant that “you become the bank. Everything belongs to you now.”

“该银行所有的在线业务被黑客控制长达5-6 个小时”,卡巴斯基研究员Dmitry说道,“也就是说,当时黑客拥有了整个银行!”

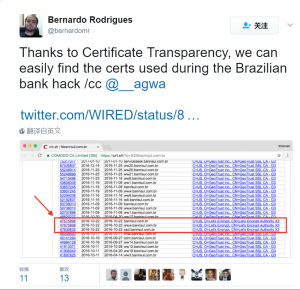

尽管卡巴斯基并没有透露银行的具体名称,但证书透明度记录以及部分披露的细节都指向了巴西南部的一家名叫Banrisul的银行。该银行拥有超过250亿美元的资产和500家分行。据卡巴斯基称,该银行尚未披露这一攻击。

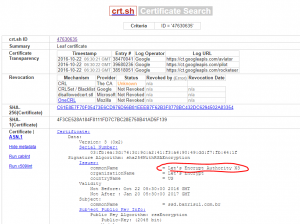

攻击者还签发了两张证书:

是的,你没有看错,攻击者使用了Let’s Encrypt证书,让整个攻击行为看起来更合法,并控制解密数据所需的密钥。用户登录网银时看到的是“HTTPS页面”于是“特别让人放心”。在该攻击场景中,黑客控制了你的DNS,从而能够轻易地请求并确认证书。而对CA来说,你是主机的拥有者,发张证书给你没毛病。大多数CA都会做同样的事。但令人痛心的是,Let’s Encrypt又一次成了背锅侠。因为它的免费证书使得匿名使用服务变得容易,而且他们的策略是对高危请求进行标记或者黑名单。上一次背锅,还是前不久的Paypal钓鱼网站证书事件。

对普通用户来说,看到网站使用的HTTPS连接足以使他们掉以轻心。而更为细心的用户,可能会通过观察DNS记录或发现网站突然换了CA而有所警觉。但这次媲美偷天换日的攻击,没有使用户起疑心。

银行如何保护自己?对于初学者来说,对DNS的更好的控制和监督至关重要。 Assolini指出,该银行没有使用DNS提供商提供的双因素身份验证选项,这将使得这个帐户更容易接管。

Banrisul也可以加强其HTTPS配置。 HTTP公钥固定(HPKP)是作为HTTP头实现的SSL / TLS的可选安全功能。它允许网站向客户端提供一组被授权用于HTTPS连接的公钥。如果客户端将来连接到该站点并接收到不同的密钥,它将拒绝连接。

HPKP设置起来更加困难,遇到配置不当或密钥管理不善,容易引发故障。但是,它也可以在恶意攻击者控制您的网络并可以以您的名称发布证书(或降级为HTTP)或CA错误发布证书的情况下保护网站。如果HPKP被部署,以前访问过Banrisul网站的用户(将是其大多数客户)将受到保护,免受此攻击。

证书颁发机构授权(CAA)是旨在保护网站免受敌对发行的另一个措施。它允许域选择哪些CA可以颁发证书,每个CA在为所述站点颁发证书之前检查CA。但CAA被设置为DNS记录,在这种情况下,攻击者可能已经能够绕过此保护,即使已被使用。

随着HTTPS安全链接在用户群中的普及,越来越多的网民都会在登陆敏感数据(如银行或电子邮件服务)相关的站点时,注意到网站是否HTTPS。而犯罪分子正是抓住了这一点,正花费额外的时间用SSL证书掩盖他们的攻击。也就是说,这年头部署一张HTTPS证书仅是基本,想要保护自身免受诸如此类的复杂攻击,还得要多花些心思才行呐!

稿源: The SSL Store/ Wired