什么是CORS

CORS(Cross-Origin Resource Sharing 跨源资源共享),当一个请求url的协议、域名、端口三者之间任意一与当前页面地址不同即为跨域。

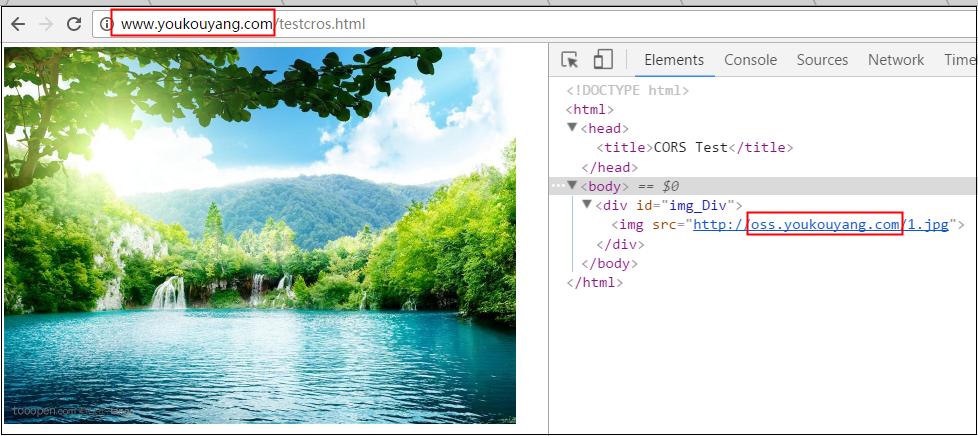

例如最常见的,在一个域名下的网页中,调用另一个域名中的资源。

相对于上面这种静态的调用方式,还可以通过Ajax技术来动态发起跨域请求。例如如下的方式,利用XMLHttpRequest对象发送一个GET请求,获取另一个域名下的图片内容。

<!DOCTYPE html>

<html>

<head>CORS Test</head>

<body>

<div id=”img_Div”></div>

<script type=”text/javascript”>

//XmlHttpRequest对象

function createXmlHttpRequest(){

if(window.ActiveXObject){ //如果是IE浏览器

return new ActiveXObject(“Microsoft.XMLHTTP”);

}else if(window.XMLHttpRequest){ //非IE浏览器

return new XMLHttpRequest();

}

}

function getFile() {

var img_Container = document.getElementById(“img_Div”);

var xhr = createXmlHttpRequest();

xhr.open(‘GET’, ‘http://oss.youkouyang.com/1.jpg’, true);

xhr.setRequestHeader(‘Content-Type’, ‘image/jpeg’);

xhr.responseType = “blob”;

xhr.onload = function() {

if (this.status == 200) {

var blob = this.response;

var img = document.createElement(“img”);

img.onload = function(e) {

window.URL.revokeObjectURL(img.src);

};

img.src = window.URL.createObjectURL(blob);

img_Container.appendChild(img);

}

}

xhr.send(null);

}

</script>

<div class=”row”>

<input type=”button” onclick=”getFile()” value=”Get” />

</div>

</body>

</html>

CORS的作用

为了改善网络应用程序,开发人员要求浏览器供应商允许跨域请求。跨域请求主要用于:

调用XMLHttpRequest或fetchAPI通过跨站点方式访问资源

网络字体,例如Bootstrap(通过CSS使用@font-face 跨域调用字体)

通过canvas标签,绘制图表和视频。

CORS的安全隐患

CORS非常有用,可以共享许多内容,不过这里存在风险。因为它完全是一个盲目的协议,只是通过HTTP头来控制。

它的风险包括:

1、HTTP头只能说明请求来自一个特定的域,但是并不能保证这个事实。因为HTTP头可以被伪造。

所以未经身份验证的跨域请求应该永远不会被信任。如果一些重要的功能需要暴露或者返回敏感信息,应该需要验证Session ID。

2、第三方有可能被入侵

举一个场景,FriendFeed通过跨域请求访问Twitter,FriendFeed请求tweets、提交tweets并且执行一些用户操作,Twitter提供响应。两者都互相相信对方,所以FriendFeed并不验证获取数据的有效性,Twitter也针对Twitter开放了大部分的功能。

但是当如果Twitter被入侵后:

FriendFeed总是从Twitter获取数据,没有经过编码或者验证就在页面上显示这些信息。但是Twitter被入侵后,这些数据就可能是有害的。

或者FriendFeed被入侵时:

Twitter响应FriendFeed的请求,例如发表Tweets、更换用户名甚至删除账户。当FriendFeed被入侵后,攻击者可以利用这些请求来篡改用户数据。

所以对于请求方来说验证接收的数据有效性和服务方仅暴露最少最必须的功能是非常重要的。

3、恶意跨域请求

即便页面只允许来自某个信任网站的请求,但是它也会收到大量来自其他域的跨域请求。.这些请求有时可能会被用于执行应用层面的DDOS攻击,并不应该被应用来处理。

例如,考虑一个搜索页面。当通过’%’参数请求时搜索服务器会返回所有的记录,这可能是一个计算繁重的要求。要击垮这个网站,攻击者可以利用XSS漏洞将Javascript脚本注入某个公共论坛中,当用户访问这个论坛时,使用它的浏览器重复执行这个到服务器的搜索请求。或者即使不采用跨域请求,使用一个目标地址包含请求参数的图像元素也可以达到同样的目的。如果可能的话,攻击者甚至可以创建一个WebWorker执行这种攻击。这会消耗服务器大量的资源。

有效的解决办法是通过多种条件屏蔽掉非法的请求,例如HTTP头、参数等。

4、内部信息泄漏

假定一个内部站点开启了CORS,如果内部网络的用户访问了恶意网站,恶意网站可以通过COR(跨域请求)来获取到内部站点的内容。

5、针对用户的攻击

上面都是针对服务器的攻击,风险5则针对用户。比方说,攻击者已经确定了你可以全域访问的productsearch.php页面上存在SQL注入漏洞。

攻击者并不是直接从它们的系统数据库中获取数据,他们可能会编写一个JavaScript数据采集脚本,并在自己的网站或者存在XSS问题的网站上插入这段脚本。

当受害者访问含有这种恶意JavaScript脚本网站时,浏览器将执行针对”productsearch.php”的SQL注入攻击,采集所有的数据并发送给攻击者。

检查服务器日志显示是受害人执行了攻击,因为除了来自Referrer的HTTP头一般没有其他日志记录。受害者并不能说他的系统被攻破,因为没有任何任何恶意软件或系统泄漏的痕迹。

防御之道

1、不信任未经身份验证的跨域请求,应该首先验证Session ID或者Cookie。

2、对于请求方来说验证接收的数据有效性,服务方仅暴露最少最必须的功能。

3、通过多种条件屏蔽掉非法的请求,例如HTTP头、参数等。

SSL证书是HTTP明文协议升级HTTPS加密协议的重要渠道,是网络安全传输的加密到通道。关于更多SSL证书的资讯,请关注GDCA(数安时代)。GDCA致力于网络信息安全,已通过WebTrust 的国际认证,是全球可信任的证书签发机构。GDCA专业技术团队将根据用户具体情况为其提供最优的产品选择建议,并针对不同的应用或服务器要求提供专业对应的HTTPS解决方案。