如何使用可信递归解析器(TRR)和基于HTTPS的DNS(DoH)?

Mozilla作为信息安全厂商,有责任保护全球所有用户的信息及数据安全。面对每一种新型的漏洞,Mozilla安全团队一直都在努力解决。

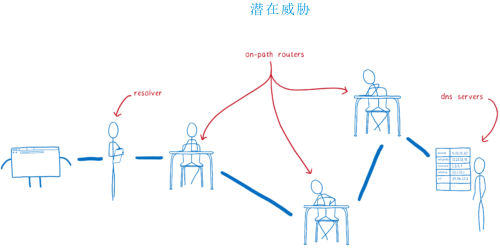

对于可信递归解析器(TRR)和基于HTTPS的DNS(DoH)的问题,目前存在三种威胁:

1、企业为了获取更多数据,可能会使用不安全的解析程序来跟踪客户端的网络请求,或者篡改DNS服务器响应。

2、路径上经过的路由器也可以用上述相同的方式来跟踪或篡改。

3、DNS服务器可以跟踪客户端的DNS请求。

相关的解决方案

1、利用Trusted Recursive Resolver避免使用不可靠的解析器。

2、通过HTTPS使用DNS,防止路径上的窃听和篡改。

3、尽可能少传输数据来保护用户,免受匿名处理。

利用Trusted Recursive Resolver避免使用不可靠的解析器。

网络上存在无法控制的解析器,来窃取用户的数据或欺骗DNS。而绝大部分的用户由于缺乏网络安全知识,并且不知道怎样做好防护措施。

即使一些用户有比较强大网络安全意识,个人用户也很难与其ISP或其他实体协商,确保他们的DNS数据可以得到有效的安全处理。为此Mozilla安全团队与Cloudflare达成合作协议,为保护用户隐私信息提供递归解析服务。承诺在24小时后丢弃所有可识别个人身份的数据,决不会兜转售卖这些数据。并且会进行定期审查,确保所有相关的数据按预期清除。

这意味着Firefox可以忽略网络提供的解析器,直接转到Cloudflare。有了这个值得信赖的解析器,就不必担心流氓解析器收集出售用户的数据或使用虚构的DNS来欺骗用户。

Mozilla与Cloudflare都十分注重保护用户的隐私,因此这两家公司共同建立了一个DoH解决方案服务,以透明的方式为用户提供服务。但这并不意味着用户必须使用Cloudflare解析器,用户可以选

择其他Firefox支持DoH的递归解析器。

通过HTTPS使用DNS防止路径上的窃听和篡改

一直以来黑客可以通过路径上的路由器跟踪用户轨迹和欺骗DNS,窥视DNS请求和响应的内容。随着加密技术越来越强大,对路径上的路由器设置加密,可拦截类似的窃听不法行为。

通过使用HTTPS交换DNS数据包,确保第三方无法监视用户发送的DNS请求。

传输尽可能少的数据以保护用户免受匿名处理

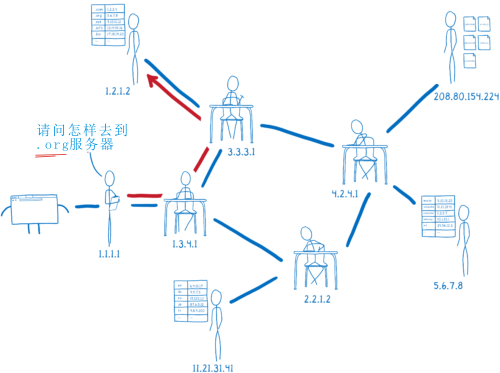

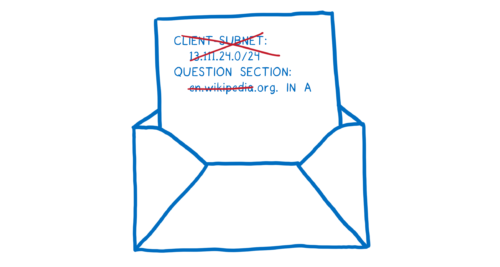

一般情况下,解析器会将整个域名发送给每个服务器 – 根DNS,TLD服务器,二级名称服务器等。 但这些行为都会存在隐私安全风险,因此Cloudflare提出QNAME最小化。即只会发送与解析器正在通信的 DNS服务器相关的部分。

解析器的请求通常都会包含用户IP地址的前24位,而DNS服务器根据这24位数字可以确定用户的位置,并选择最近的CDN响应。因此DNS服务器会将不同的请求和用户位置连接在一起。

而Cloudflare采取的方法是从用户附近的IP发出请求,提供的地理位置无需绑定到特定的用户。并会删除域名中不相关的部分,DNS服务器尽量减少收集用户数据。

TRR不需要通过DoH修复

DoH修复可减少Firefox查看网站的访问人数,但并不意味着可以完全杜绝数据泄露事件。

当用户执行DNS查找IP地址后,用户仍需链接到该地址的web服务器。客户端用户发送初始请求,请求仍会包含一个服务器名称指示,该信息如果有指出要连接的服务器上具体站点,这

个请求可判定为未加密的。因为通过服务器名称指示,客户端的ISP仍可以跟踪终端用户的访问轨迹。此外,浏览器发给服务器的初始请求所经过的路由器也可查看到这些请求信息。

但是,当客户端用户与Web服务器建立了链接,所有的内容将会被加密。该加密链接不仅可加密到最初请求的网站,托管在该服务器上的其他网站也会被加密。这种叫HTTP/2链接合并,或称简单的连接重用。当客户端打开服务器链接时,该服务器会显示托管站点的名称。然后客户端可通过加密方式访问这些站点。

此时,用户就无需启动新的链接就可以访问到该服务器上其他站点。用户也不需要发送未加密的初始请求, 因为服务器名称会指示用户正确访问相关的站点。这意味着用户可访问同一服务器上的任何站点,而无需向ISP和路径路由器显示用户访问明细。

随着CDN的兴起,越来越多的独立站点是有一台服务器提供的。由于目前客户端可打开多个合并连 接,因此客户端可同时链接到多个共享服务器和CDN,就算访问不同服务器上的站点也不会泄露数 据。可见保护用户隐私政策将会越来越好。

最后

Mozilla建议用户在Firefox中通过HTTPS启用DNS,作为所有用户的默认设置。因为无论用户是否了解DNS泄露,每个用户都应该享有隐私信息安全保护。

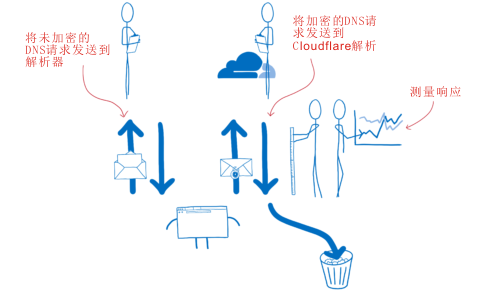

为了验证上述的方法是有效的,Mozilla团队曾对此进行了测试。Mozilla曾要求Firefox Nightly 用户帮忙收集有关性能的数据。然后如上述方法使用默认解析器,以及也将请求发送给Cloudflare的DoH解析器。然后再进行两者比较,以确保一切如期所示。

结果实验证明:参与该过程的所有者,都无法利用到Cloudflare DNS响应的信息。因为都被Cloudflare响应删除了。

文章由GDCA翻译于hacks.mozilla。原创作者:Lin Clark,Mozilla开发者团队中的工程师。